HHIDE_DUMP

Гость

H

HHIDE_DUMP

Гость

Всем привет! Держите мясо, только переварите его! Делайте че хотите, как хотите, секретные чаты телеги, теперь ваши, как элитная сучка, которой за ночь дали 1к бачей.

Все мы знаем, как паша дуров и его команда нахваливали тг, как не могли взломать тг толпы спецслужб или не хотели этого делать! Все мы значем что Паша объявлял конкурсы на взлом его протокола, итак читаемс! Мопед не совсем мой, способ взят ne555

Часто буду писать от первого лица, у хабрюзера очень много воды, взял на себя смелость выделить главное.

Обойдя end to end encryption Telegram мессенджера на Android, баг-репорт отправил письмом на вышеупомянутый [email protected]. Ответа не получил, спустя несколько дней написал в техподдержку волонтерам Telegram. Волонтеры мне ответили, что донесут мою мысль до руководства Telegram, запросив с меня уточнение: откуда и когда я отправил свое письмо. Спустя две недели тишины я еще раз напомнил о своем письме волонтерам, на этот раз и добровольцы мессенджера полностью проигнорировали моё напоминание.

Вернемся к Telegram, немного отзывов о нем.

Немного официального сайта тг!

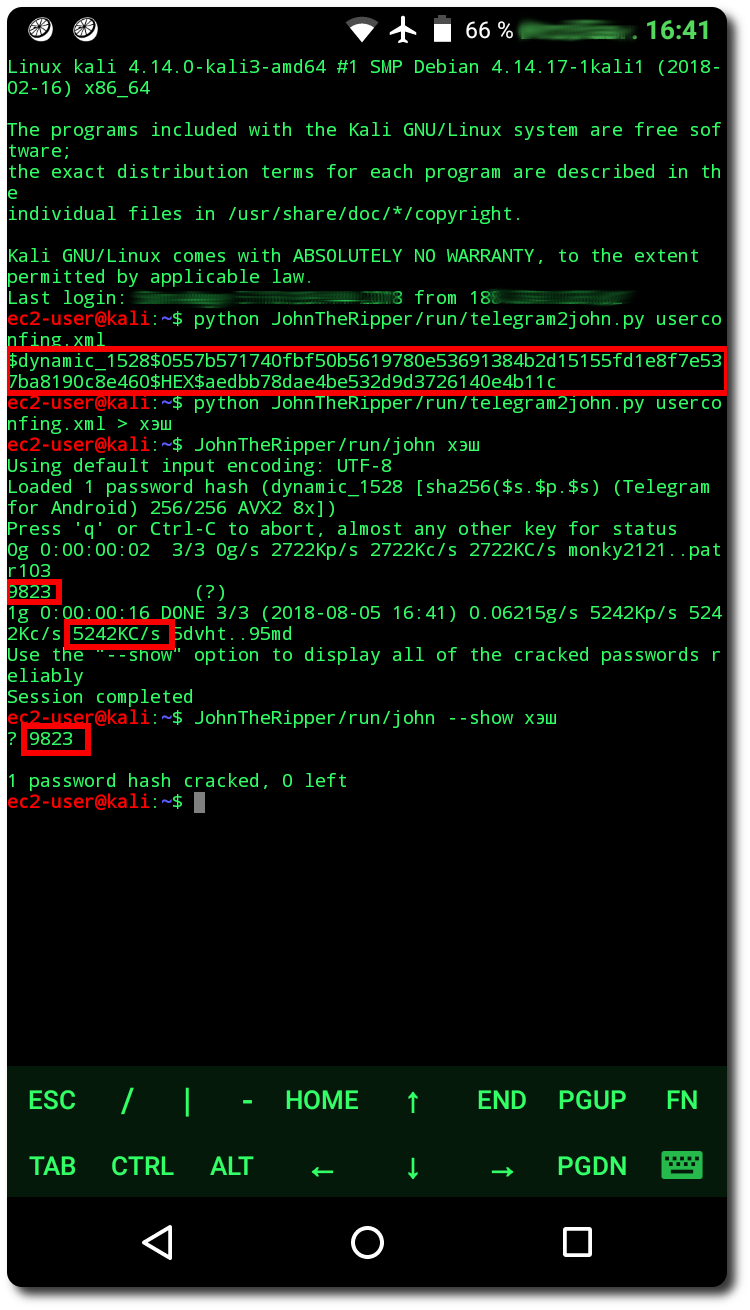

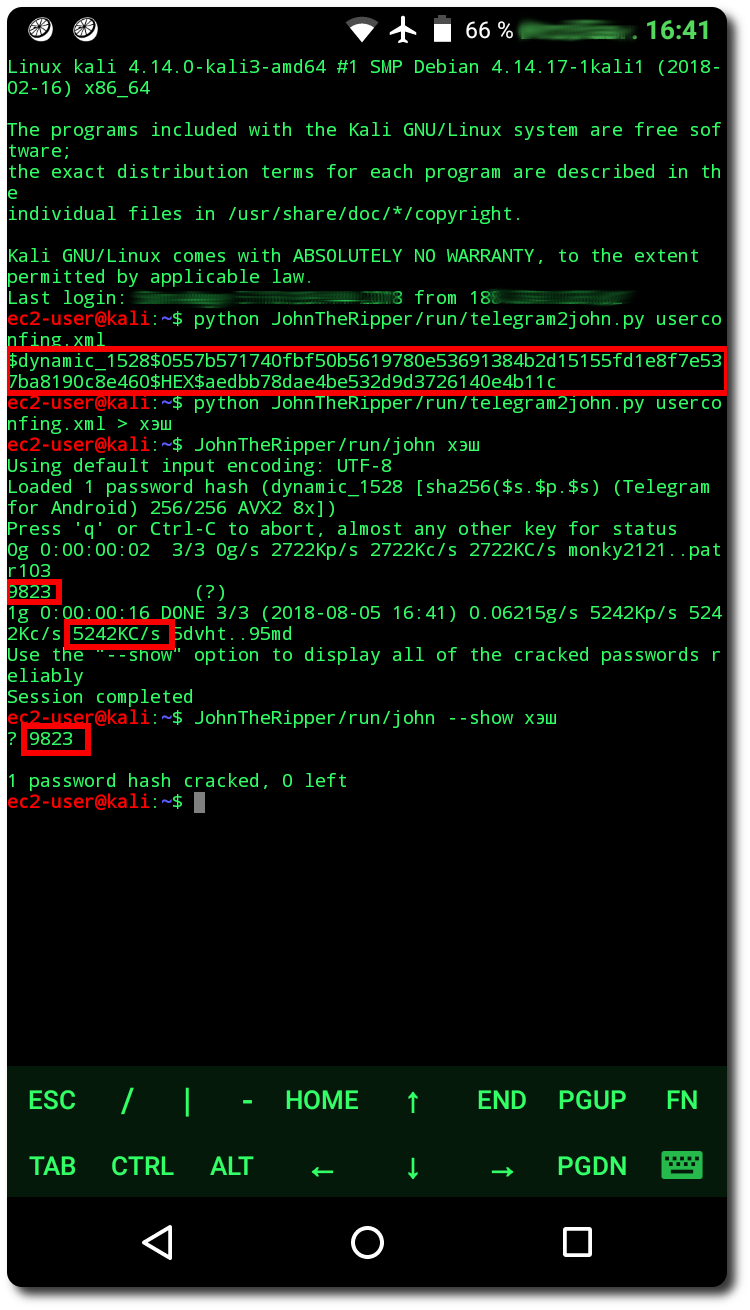

В июле 2018 года на Гитхабе выложили интересный парсинг-модуль под названием “telegram2john.py” он помогает тащить local code Android TG за пару секунд.

Нужный нам файл под названием userconfig.xml содержится в корневом каталоге Андроида:

/data/data/org.telegram.messenger/shared_prefs/userconfing.xml

а значит добраться до файла можно имея root права, или через TWRP или с помощью digital forensics.

Полный видео-мануал по восстановлению local code Telegram на Android/Linux/Windows ссылка в конце статьи.

Защита тг базируется на трех китах

на номере телефона, на получениях смс или же кода в приложении и собственно во временных блокировках при частом логине пользователя.

Угонять секретные чаты, я буду через бекап, это прямо как твой брат-близнец, которые отбил у тебя сучку!

бэкап тестовой учетки Telegram через Titanium backup.

Сделал бэкап приложения на Android 4.4.2, развернул бэкап 4.4.2. на Android 6.0.

Права на «ворованное» приложение, смена UID/GID не требуется — все сделает Titanium Baсkup. Запускаю Telegram скомпрометированной учетки на Android 6.0 и магия! Получаю запрос на ввод local code пользователя «Хозяин». Такой способ с Бэкапом предоставил обход двухфакторной аутентификации без танцев с бубном. Telegram со своей стороны запросил лишь local code от угнанной учетки. Отправляю украденный файл

/android/android/org.telegram.messenger/shared_prefs/userconfing.xml

на удаленную свою VDS с Kali Linux, ставлю задачу на брут pin-кода и тут же получаю результат

Крутой Джонни! неправда ли?

Восстановив с помощью JTR Android local code Telegram, вошел c другого ip в чужой свой тестовый аккаунт, который изначально располагался на Android 4.4.2., а теперь скомпонованный на Android 6.0. При этом вижу все секретные чаты жертвы и всю переписку в них. Попробовал написать, в созданном ранее СЧ, пользователю Android 7.0 и сообщение успешно отправилось, юзер Android 7.0 отправил ответ, ответное сообщение было не просто получено, а получено на двух гаджетах: на Android 6.0 и на Android 4.4.2. Проверил, последние сессии входа, у реального пользователя отображался его ip и его гаджет Teclast Android 4.4.2 (настройки- конфиденциальность и безопасность-активные сеансы). У злоумышленника Android 6.0 в «активных сеансах» отображался девайс Teclast Android 4.4.2, ip Вирджиния. То есть реальный пользователь не получает информацию через «Активные сеансы», что его учетка была скомпрометирована, а получает «ложную» информацию, что он находится в сети с одного своего устройства и с одного своего ip.

Выводы:

СЧ на андроиде похожи на твою шлюху, дают абсолютно каждому и иногда просто так.

Техпод телеграмма, толпа тупых уебков, которые не хотят или не могут сказать Дурову, что оказывается взломать секретные чаты можно и для этого не надо ломать его хваленный протокол.

p.s. Обещенный видос!!!

Все мы знаем, как паша дуров и его команда нахваливали тг, как не могли взломать тг толпы спецслужб или не хотели этого делать! Все мы значем что Паша объявлял конкурсы на взлом его протокола, итак читаемс! Мопед не совсем мой, способ взят ne555

Часто буду писать от первого лица, у хабрюзера очень много воды, взял на себя смелость выделить главное.

Обойдя end to end encryption Telegram мессенджера на Android, баг-репорт отправил письмом на вышеупомянутый [email protected]. Ответа не получил, спустя несколько дней написал в техподдержку волонтерам Telegram. Волонтеры мне ответили, что донесут мою мысль до руководства Telegram, запросив с меня уточнение: откуда и когда я отправил свое письмо. Спустя две недели тишины я еще раз напомнил о своем письме волонтерам, на этот раз и добровольцы мессенджера полностью проигнорировали моё напоминание.

Вернемся к Telegram, немного отзывов о нем.

Немного официального сайта тг!

В июле 2018 года на Гитхабе выложили интересный парсинг-модуль под названием “telegram2john.py” он помогает тащить local code Android TG за пару секунд.

Нужный нам файл под названием userconfig.xml содержится в корневом каталоге Андроида:

/data/data/org.telegram.messenger/shared_prefs/userconfing.xml

а значит добраться до файла можно имея root права, или через TWRP или с помощью digital forensics.

Полный видео-мануал по восстановлению local code Telegram на Android/Linux/Windows ссылка в конце статьи.

Защита тг базируется на трех китах

на номере телефона, на получениях смс или же кода в приложении и собственно во временных блокировках при частом логине пользователя.

Угонять секретные чаты, я буду через бекап, это прямо как твой брат-близнец, которые отбил у тебя сучку!

бэкап тестовой учетки Telegram через Titanium backup.

Сделал бэкап приложения на Android 4.4.2, развернул бэкап 4.4.2. на Android 6.0.

Права на «ворованное» приложение, смена UID/GID не требуется — все сделает Titanium Baсkup. Запускаю Telegram скомпрометированной учетки на Android 6.0 и магия! Получаю запрос на ввод local code пользователя «Хозяин». Такой способ с Бэкапом предоставил обход двухфакторной аутентификации без танцев с бубном. Telegram со своей стороны запросил лишь local code от угнанной учетки. Отправляю украденный файл

/android/android/org.telegram.messenger/shared_prefs/userconfing.xml

на удаленную свою VDS с Kali Linux, ставлю задачу на брут pin-кода и тут же получаю результат

Крутой Джонни! неправда ли?

Восстановив с помощью JTR Android local code Telegram, вошел c другого ip в чужой свой тестовый аккаунт, который изначально располагался на Android 4.4.2., а теперь скомпонованный на Android 6.0. При этом вижу все секретные чаты жертвы и всю переписку в них. Попробовал написать, в созданном ранее СЧ, пользователю Android 7.0 и сообщение успешно отправилось, юзер Android 7.0 отправил ответ, ответное сообщение было не просто получено, а получено на двух гаджетах: на Android 6.0 и на Android 4.4.2. Проверил, последние сессии входа, у реального пользователя отображался его ip и его гаджет Teclast Android 4.4.2 (настройки- конфиденциальность и безопасность-активные сеансы). У злоумышленника Android 6.0 в «активных сеансах» отображался девайс Teclast Android 4.4.2, ip Вирджиния. То есть реальный пользователь не получает информацию через «Активные сеансы», что его учетка была скомпрометирована, а получает «ложную» информацию, что он находится в сети с одного своего устройства и с одного своего ip.

Выводы:

СЧ на андроиде похожи на твою шлюху, дают абсолютно каждому и иногда просто так.

Техпод телеграмма, толпа тупых уебков, которые не хотят или не могут сказать Дурову, что оказывается взломать секретные чаты можно и для этого не надо ломать его хваленный протокол.

p.s. Обещенный видос!!!